La configurazione SAML a livello di dominio consente di implementare un single sign-on (SSO) unificato per il dominio tra i piani.

È necessario un Amministratore IT per configurare SAML per SSO con Smartsheet.

Abilitando la configurazione SAML a livello di dominio, garantisci un’esperienza di SSO coerente tra vari piani all’interno di un dominio verificato e attivato. Garantisci inoltre un processo uniforme per tutti gli utenti appartenenti a quel dominio, indipendentemente dal loro reparto o dal piano Smartsheet specifico che hai assegnato loro.

Questa funzione è presente solo nel piano Aziendale. Una volta configurata dall’Amministratore di sistema, la politica si applica a qualsiasi utente Smartsheet in quel dominio, indipendentemente dal tipo di piano.

Tieni presente che le configurazioni SAML esistenti a livello di piano rimangono funzionali per gli utenti appartenenti a quel dominio. Tuttavia, ora è possibile implementare il SAML a livello di dominio. Una volta attivato il SAML a livello di dominio, sostituisce i SAML precedenti a livello di piano per gli utenti di quel dominio.

Prerequisiti

- Verifica e attiva i tuoi domini dalla schermata Gestione dominio prima di impostare una configurazione SAML a livello di dominio. Scopri come attivare un dominio.

Attiva l’applicazione Smartsheet V2 in Okta.

Questo requisito è valido solo per la configurazione SAML basata su Okta.

Imposta SAML nel tuo IdP e ottieni attributi SAML da aggiornare in Smartsheet durante la configurazione SAML.

Requisiti degli attributi SAML

Nel processo di scambio SAML sono richiesti i seguenti attributi in Smartsheet:

- ID persistente: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent

- Indirizzo e-mail: email

- (Facoltativo, ma consigliato):

- Nome: givenName

- Cognome: surname

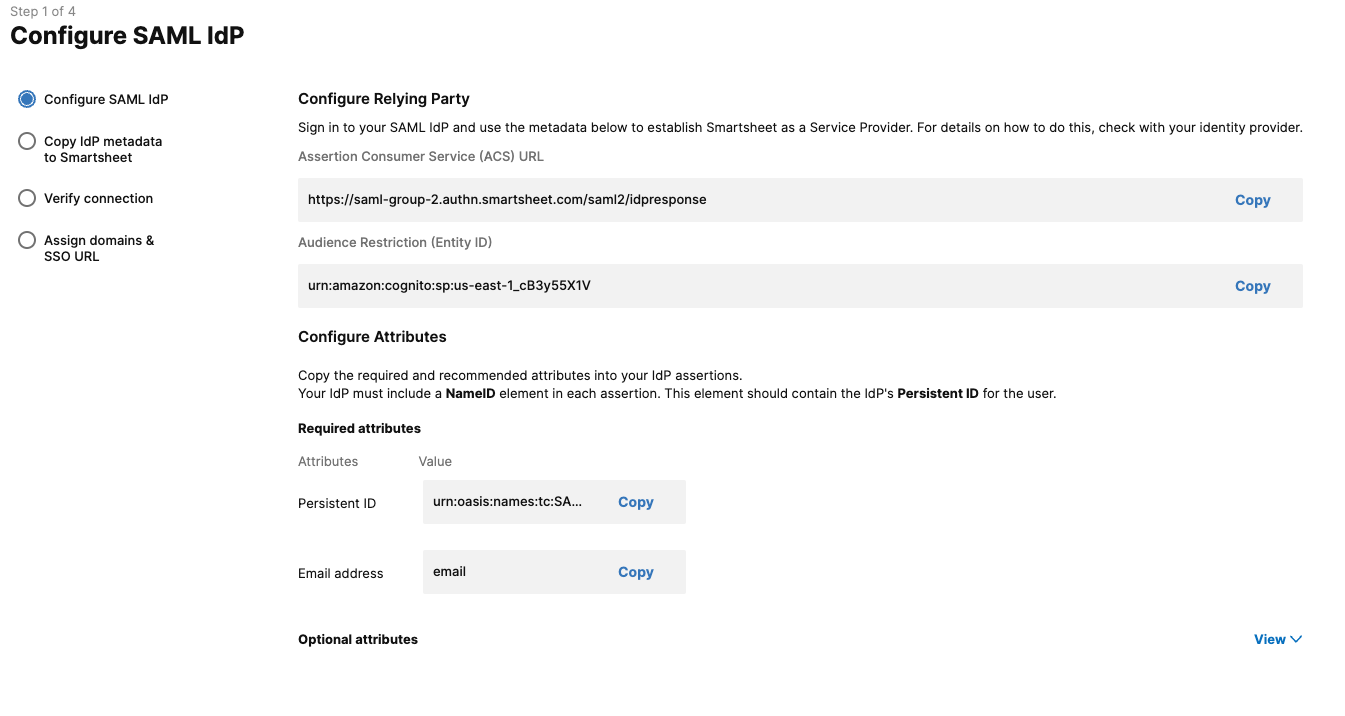

Alcuni servizi SAML potrebbero richiedere ulteriori informazioni, ad esempio l’URL ACS (Assertion Consumer Service) e la restrizione del pubblico (ID entità). Puoi trovare facilmente questi valori nella schermata Configura IdP SAML.

Per accedere alla schermata:

- Vai al Centro dell’Amministratore

- Vai in Autenticazione e seleziona Aggiungi un IdP SAML > Altro IdP (Personalizza)

In Azure non è necessario immettere manualmente il valore dell’ID persistente, poiché viene incluso automaticamente tramite l’attestazione Unique User Identifier (Identificativo univoco utente) precompilata. Per l’attestazione Unique User Identifier, il valore trasmesso deve essere user.userprincipalname. L’unico valore di attributo che devi aggiungere manualmente è l’indirizzo e-mail. Qualsiasi altra attestazione precompilata all’interno dell’applicazione deve essere eliminata. Scopri di più sulla configurazione di Azure per single sign-on a livello di dominio in Smartsheet.

Configurare SAML per l’autenticazione single sign-on in Smartsheet

- Vai al Centro dell’Amministratore e seleziona l’icona del menu.

- Vai alla scheda Impostazioni e seleziona Autenticazione.

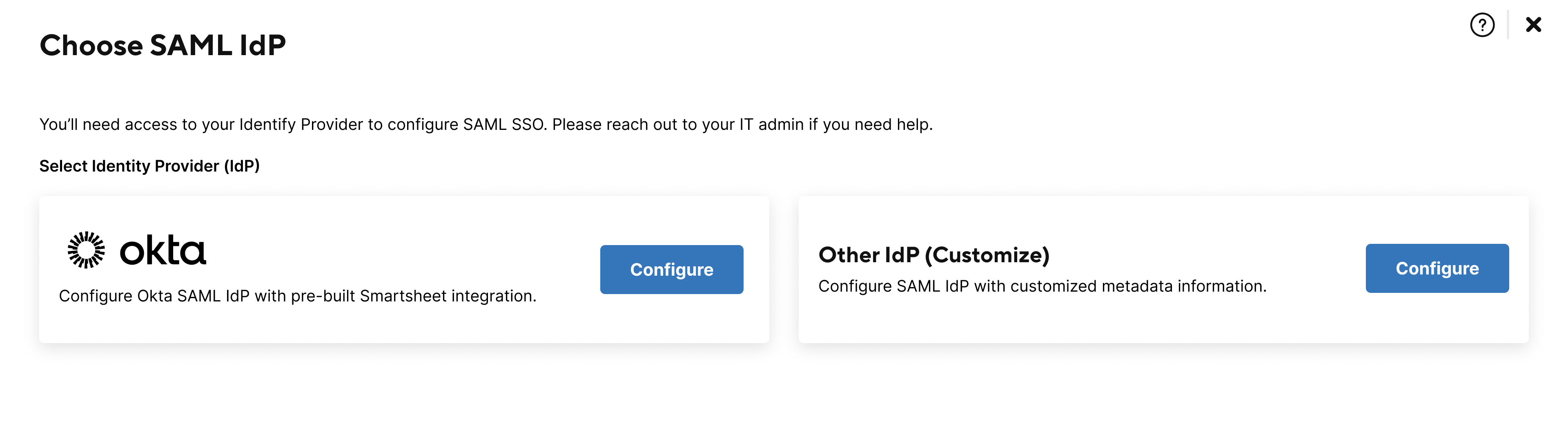

- Seleziona Aggiungi un IdP SAML.

- Seleziona Configura su una delle seguenti opzioni:

Configurazione SAML basata su Okta

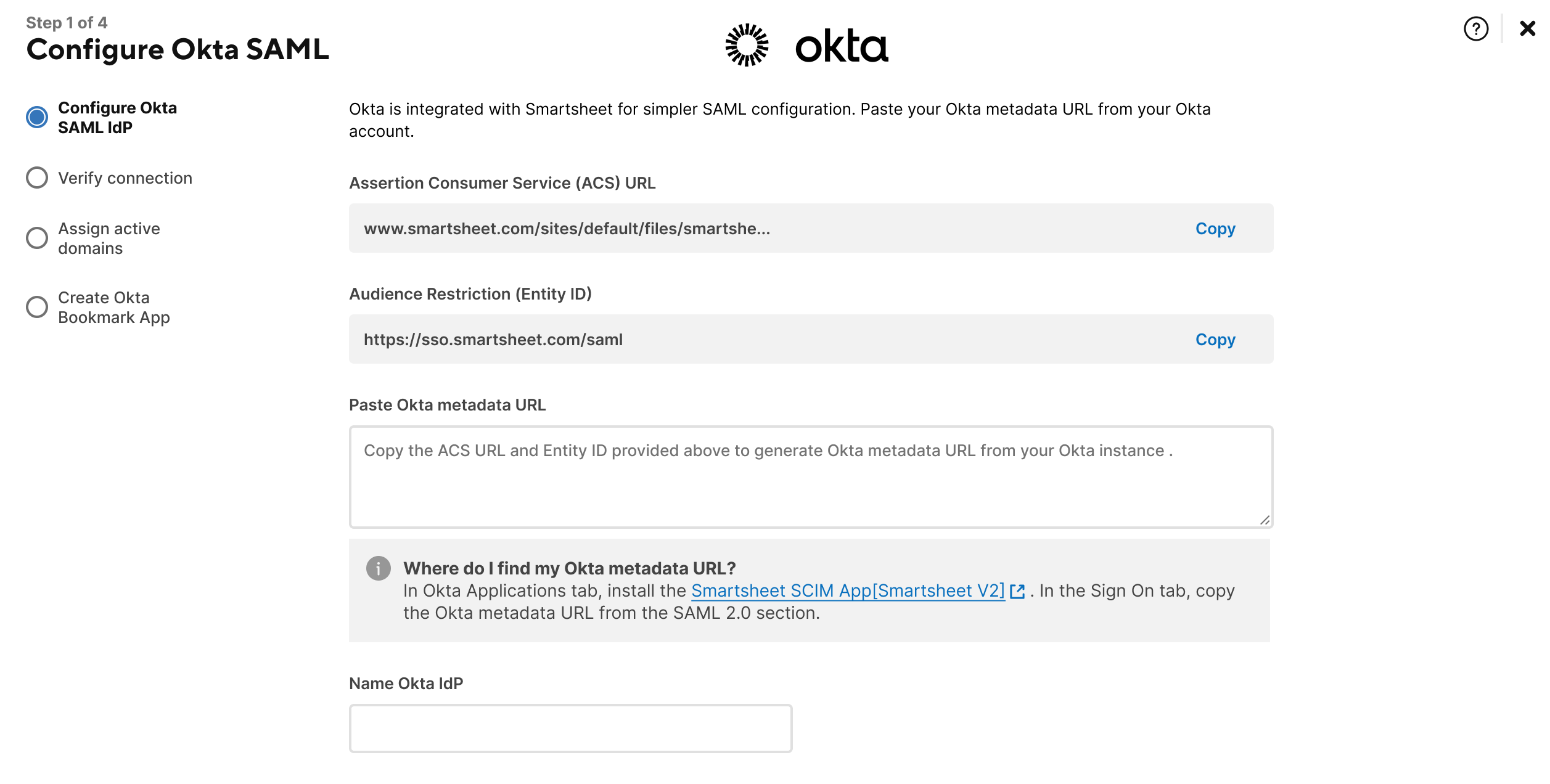

- Inserisci un nome per la tua configurazione SAML Okta nel campo Name Okta IdP (Nome IdP Okta).

Copia i valori dai campi URL ACS (Assertion Consumer Service) e Restrizioni pubblico (ID entità) e incollali nei campi ACS URL (URL ACS) e Audience URI (URI pubblico) nell’app Okta v2 di Smartsheet, rispettivamente. Lo farai per stabilire Smartsheet come fornitore di servizi, consentendoti di ottenere metadati SAML dalla tua istanza Okta.

Brandfolder Image

- Segui le istruzioni visualizzate sullo schermo per ottenere l’URL dei metadati Okta, quindi seleziona Save & Next (Salva e avanti).

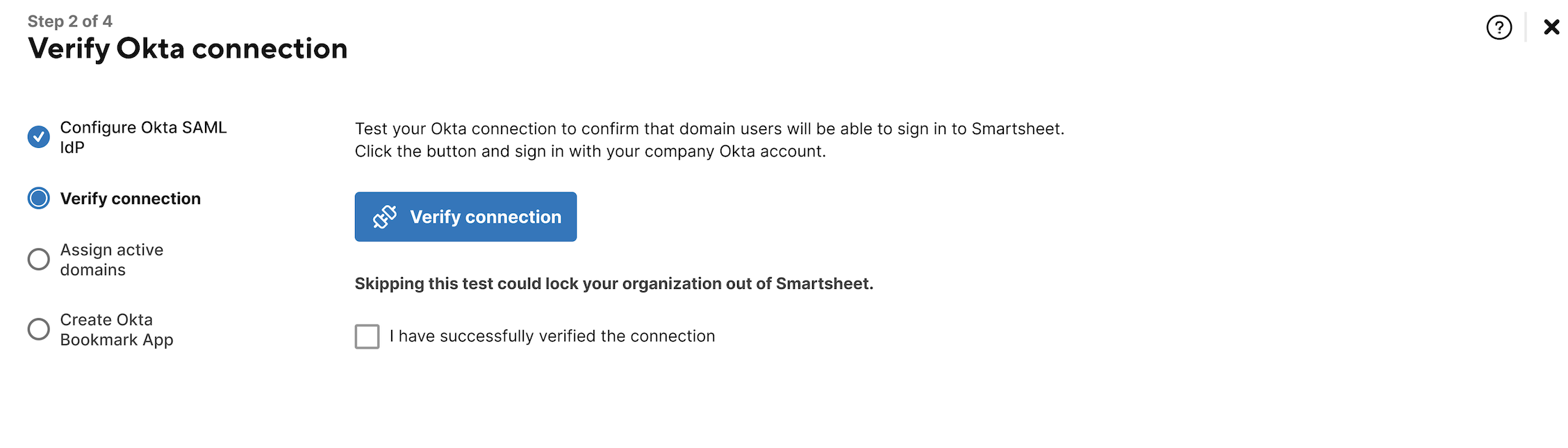

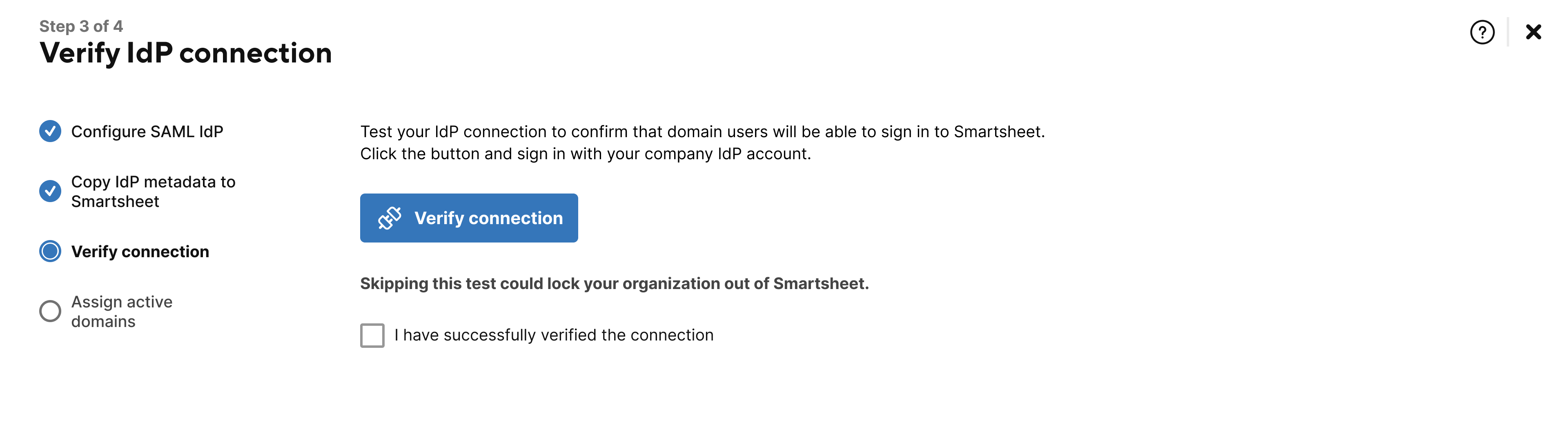

- Ora devi provare la tua connessione accedendo a Smartsheet utilizzando Okta. Seleziona Verifica connessione.

- Dopo aver verificato la connessione, seleziona la casella di spunta Ho verificato con successo la connessione.

Seleziona Save & Next (Salva e Avanti).

Brandfolder Image

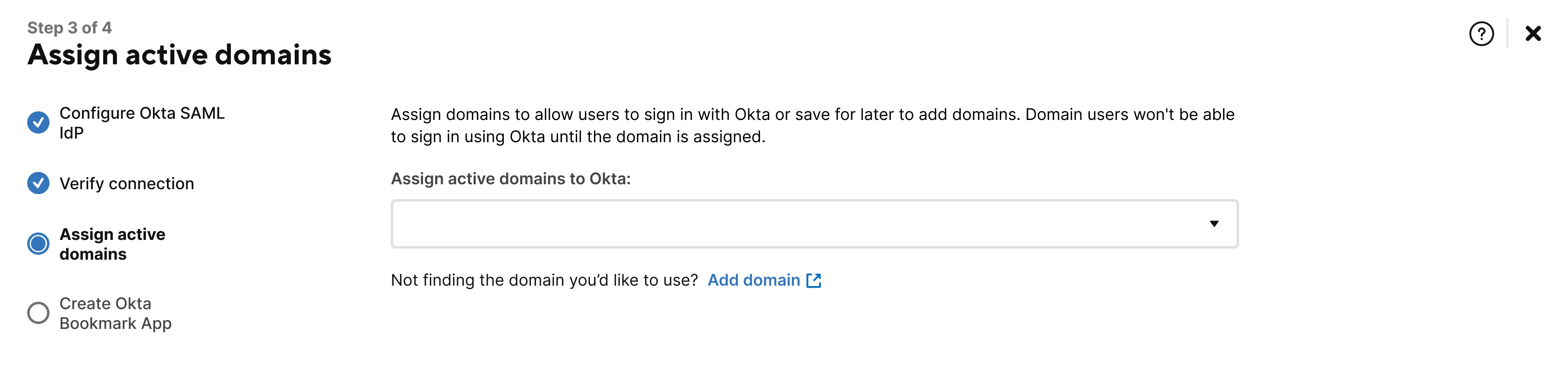

- Assegna i tuoi domini attivi a Okta utilizzando il campo a discesa o seleziona Aggiungi dominio per trovare i domini che desideri aggiungere.

Seleziona Save & Next (Salva e Avanti).

Brandfolder Image

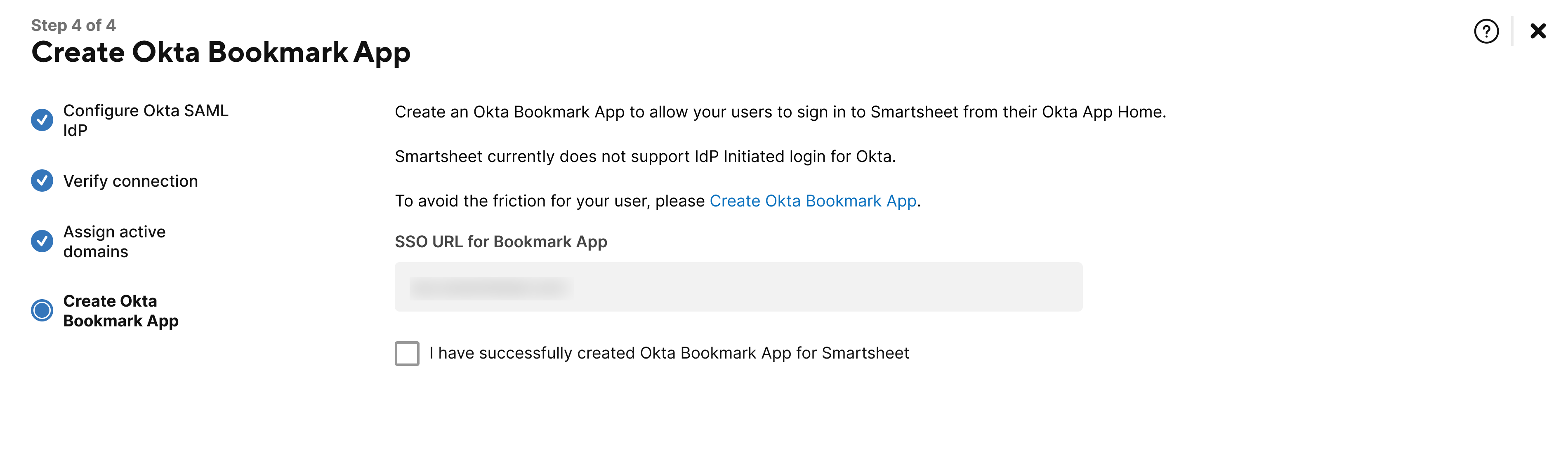

- Segui le istruzioni sullo schermo per creare una Bookmark App Okta per consentire agli utenti di accedere a Smartsheet dalla home page dell’app Okta.

- Seleziona la casella di spunta per confermare di aver creato correttamente una Bookmark App Okta per Smartsheet.

Seleziona Termina.

Brandfolder Image

Configurazione SAML personalizzata

Segui le istruzioni visualizzate sullo schermo per stabilire Smartsheet come relying party, quindi seleziona Avanti

Brandfolder Image

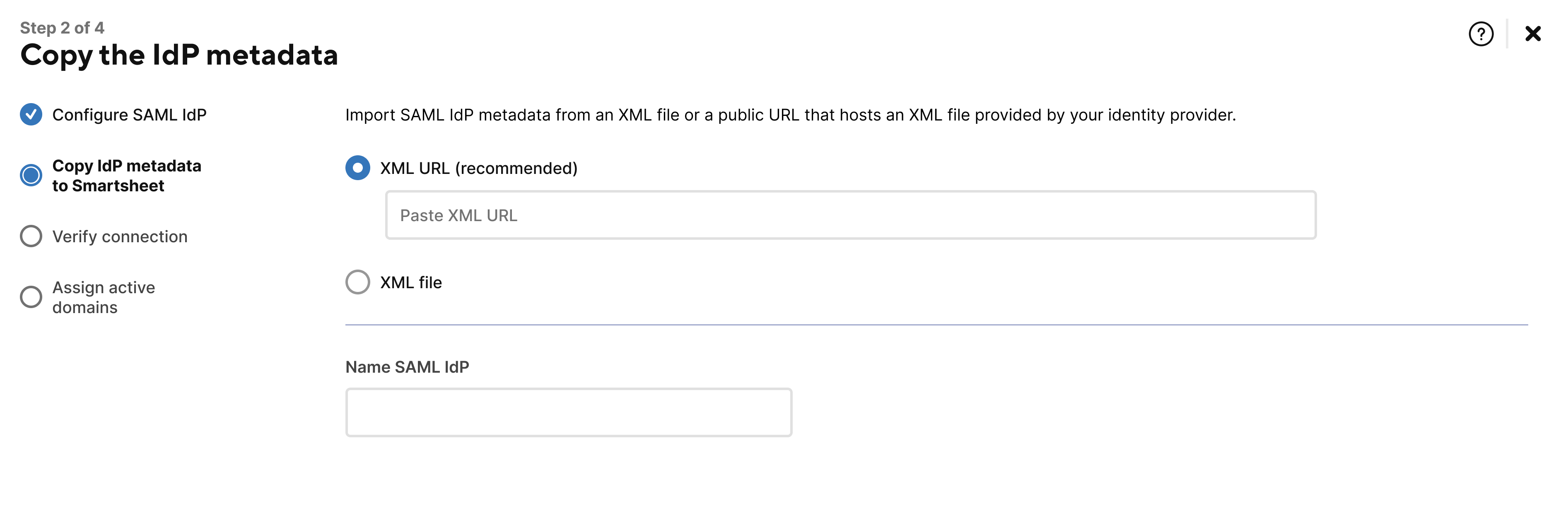

- Inserisci un nome per la configurazione SAML personalizzata nel campo Assegna nome a IdP SAML.

Importa i tuoi metadati IdP SAML da un file XML o da un URL pubblico che ospita un file XML fornito dall’identity provider.

L’opzione URL XML è il metodo consigliato per importare i metadati.

Seleziona Save & Next (Salva e Avanti).

Brandfolder Image

- Ora devi provare la tua connessione accedendo a Smartsheet utilizzando l’IdP SAML personalizzato. Seleziona Verifica connessione.

- Dopo aver verificato la connessione, seleziona la casella di spunta Ho verificato con successo la connessione.

Seleziona Save & Next (Salva e Avanti).

Brandfolder Image

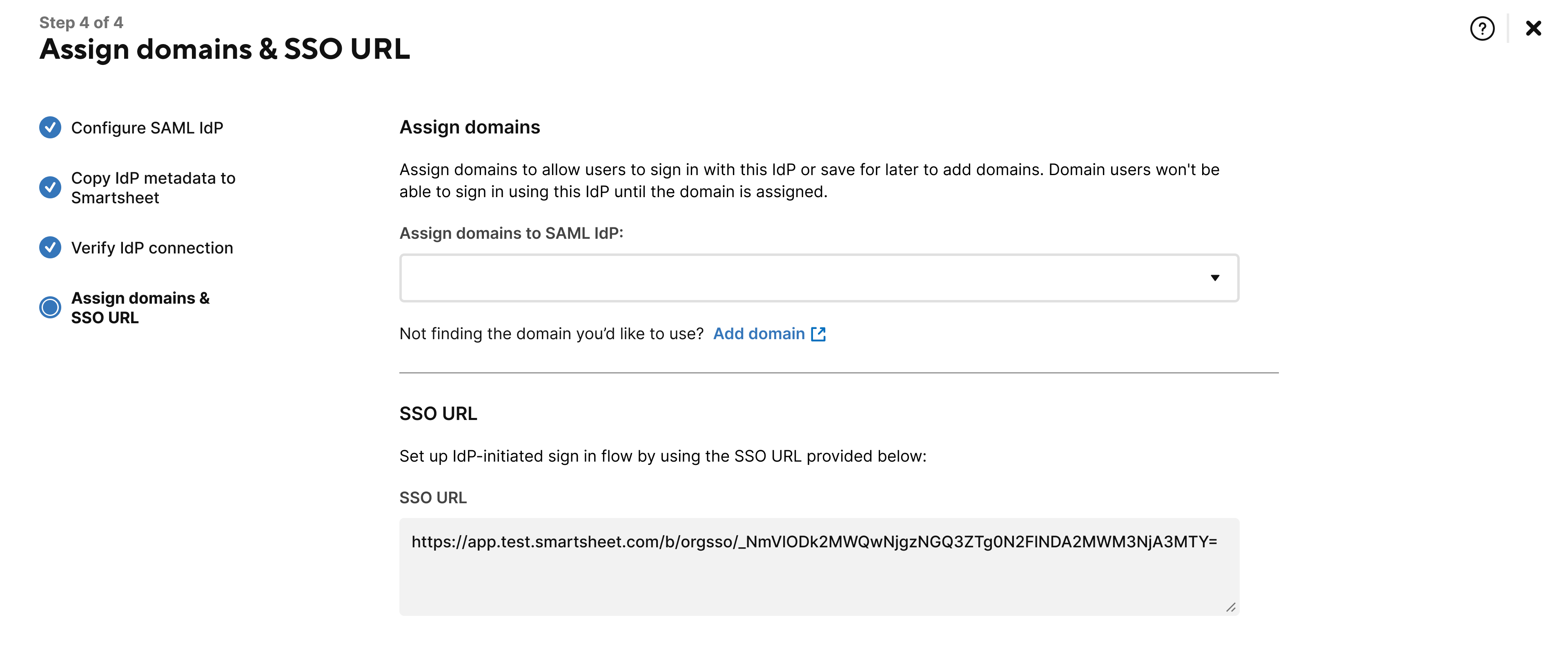

- Assegna i tuoi domini attivi all’IdP SAML personalizzato utilizzando il campo a discesa o seleziona Aggiungi dominio per trovare i domini che desideri aggiungere.

Seleziona Termina.

Brandfolder Image

Non puoi attivare la nuova configurazione SAML senza prima verificare la connessione IdP SAML.

Informazioni sulle attuali configurazioni SAML a livello di piano

- Gli utenti che non hanno una configurazione SAML a livello di piano o che non conoscono Smartsheet hanno solo la possibilità di configurare SAML a livello di dominio. Tuttavia, se hai ancora bisogno di SAML a livello di piano, contatta l’assistenza Smartsheet o il tuo contatto Smartsheet.

- Le attuali configurazioni SAML a livello di piano o di dominio rimangono funzionali per gli utenti appartenenti a un dominio fino alla scadenza del certificato SAML di Smartsheet. Per saperne di più sulla scadenza dei certificati.

- Nel Centro dell’Amministratore verrà visualizzato un messaggio di avviso, che informa del numero di giorni rimasti prima della scadenza delle attuali configurazioni SAML a livello di piano.

- Nei casi in cui esistono configurazioni SAML sia a livello di piano che a livello di dominio, la configurazione a livello di dominio ha la precedenza e sostituisce qualsiasi configurazione esistente a livello di piano per gli utenti all’interno di tale dominio.

- Se un piano offre metodi di accesso come e-mail/password, Google SSO o SAML, e un piano Aziendale configura SAML a livello di dominio per un determinato dominio, gli utenti di quel dominio continueranno a visualizzare le stesse opzioni di accesso. Inoltre, potranno anche accedere al SAML a livello di dominio appena configurato, indipendentemente dal tipo di piano.

Tieni presente quanto segue

Il piano Aziendale che ha convalidato e attivato il dominio è l’unico in grado di configurare e applicare le impostazioni SAML a livello di dominio, che interessano tutti gli utenti all’interno di quel dominio.

Tuttavia, se altri piani Aziendali hanno convalidato lo stesso dominio, hanno anche la possibilità di configurare una bozza di configurazione SAML a livello di dominio. Non saranno però in grado di applicare le impostazioni poiché non sono stati loro ad attivare il dominio.

Posso usare Google SSO o Azure SSO con la configurazione SAML a livello di dominio?

Inizialmente, solo SAML sarà disponibile per la configurazione a livello di dominio. Consentiremo l’impostazione della politica di accesso di Google SSO/Azure SSO a livello di dominio in un secondo momento.

Cosa devo fare se riscontro problemi durante la transizione a SAML a livello di dominio?

Contatta l’Assistenza Smartsheet per assistenza in caso di problemi durante la transizione.

Come posso tornare alle impostazioni di SSO a livello di piano, se necessario?

Dopo la transizione alla configurazione SAML a livello di dominio, non è possibile ripristinare le impostazioni di SSO a livello di piano. Assicurati di essere pronto per questa modifica prima dell’implementazione.

Il passaggio alla configurazione SAML a livello di dominio comporta costi aggiuntivi?

No. Non ci sono costi aggiuntivi per l’abilitazione della configurazione SAML a livello di dominio; è inclusa nel tuo piano Smartsheet Aziendale esistente.

Posso avere configurazioni di SAML diverse per domini diversi?

Sì. Puoi configurare impostazioni SAML diverse per ogni dominio convalidato e attivato. Questa flessibilità consente impostazioni di sicurezza personalizzate in vari segmenti del piano.

In che modo questa modifica influirà sull’esperienza di accesso dei miei utenti attuali?

Una volta che SAML a livello di dominio è stato configurato per un dominio convalidato e attivato da un Amministratore di sistema su un piano Aziendale, tutti gli utenti appartenenti a quel dominio, indipendentemente dal tipo di piano, saranno soggetti al metodo di accesso SAML prescritto. Tuttavia, tutte le altre configurazioni a livello di piano (come Google SSO, Azure SSO, e-mail e password e così via) saranno ancora disponibili per gli utenti finali appartenenti a tale piano.

Cosa succede alle sessioni utente esistenti quando viene attivata la configurazione SAML a livello di dominio?

Le sessioni esistenti dovrebbero rimanere inalterate. Tuttavia, una volta che un utente si disconnette, dovrà accedere nuovamente utilizzando la nuova configurazione SAML a livello di dominio.

Posso implementare gradualmente la configurazione di SAML a livello di dominio nel mio piano?

La configurazione viene applicata a livello di dominio, quindi è più adatta per un’implementazione su vasta scala piuttosto che per un approccio graduale.

Posso abilitare la configurazione SAML a livello di dominio su più piani Aziendali?

Solo il piano Aziendale che ha convalidato e attivato il dominio può configurare i criteri di SAML del dominio per tutti gli utenti e i piani appartenenti a tale dominio.

Posso impostare una politica di spostamento degli utenti sfruttando SAML a livello di dominio?

No. La politica di spostamento degli utenti non è compatibile con le configurazioni SAML a livello di dominio.